Lista de exercícios

Administração e segurança de redes

Segunda avaliação

1.

Considere as

afirmativas abaixo sobre políticas de segurança da informação:

I. Na definição de uma política de segurança, é preciso avaliar as ameaças e os

riscos, classificando-os de acordo com a susceptibilidade e a criticidade da

operação e do ativo que poderá ser afetado, além de fornecer contramedidas para

mitigá-las, caso a ameaça se concretize.

II. Uma política de segurança da informação visa prover uma orientação e apoio

da direção para a segurança da informação de acordo com os requisitos do

negócio e com as leis e regulamentações relevantes.

III. Em uma política de segurança deve constar, entre outros, a definição dos

principais conceitos de segurança da informação; comprometimento da direção

apoiando as metas e os princípios; uma estrutura para estabelecer os objetivos

de controle e os controles propriamente ditos,

incluindo a estrutura da análise e avaliação de gerenciamento de riscos.

Quais

afirmativas estão corretas?

a. Apenas a I.

b. Apenas a III.

c. Apenas a I e II.

d. Apenas a II e III.

e. I, II e III.

2. Defina risco

3. Defina Dano

4. Defina Impacto

5. Defina

vulnerabilidade

6. O que é um plano de

recuperação de disastre? Faça um esquema gráfico

7. O que é um plano de

contingência de um disastre? Faça um esquema gráfico.

8. O que é um plano de

continuidade de negócios?

9. Sobre o que

trata a norma ISSO/IEC 17799

10. Quais são os três

princípios básicos da segurança de dados?

11. Quais os prinicípios

auxilliares da segurança de dados?

12. Em que se baseia a

norma de segurança NBR ISO/IEC 27001/2006? Explique cada etapa

13. Defina

Rede de perímetro.

14. Qual

dispositivo é responsável pela segurança do perímetro?

15. Defina

“zona desmilitarizada (DMZ)”.

16. Quais

os dois tipos de DMZ podemos observar? Qual a

diferença entre elas?

17. Dê

exemplo de servidores que podem estar localizados no primeiro nível de uma rede

DMZ.

18. Dê

exemplo de servidores que podem estar localizaods no segundo nível de uma rede

DMZ.

19.

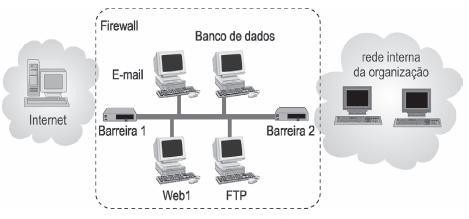

A necessidade cada vez maior de uso da Internet

pelas organizações e a constituição de ambientes corporativos levam a uma

crescente preocupação com a segurança, fazendo com que o firewall assuma

um papel de elevada importância. A esse respeito, analise o esquema e as

afirmativas abaixo.

I. A zona desmilitarizada (DMZ) refere-se à parte que fica entre a rede

interna, que deve ser protegida, e a rede externa.

II. O esquema evita parcialmente o problema de comprometimento da rede interna

da organização, caso um ataque ao servidor de dados tenha sucesso.

III. O proxy existente no firewall protege a

rede atuando como um gateway, operando na camada de

rede do modelo OSI/ISO.

Assinale:

a) se

somente a afirmativa I estiver correta.

b) se somente as

afirmativas I e III estiverem corretas.

c) se somente as

afirmativas I e II estiverem corretas.

d) se somente as

afirmativas II e III estiverem corretas.

e) se

todas as afirmativas estiverem corretas.

20. Defina

o que é um sistema de detecção de instrusos (IDS).

21. Quanto

ao modo de funcionamento, em quais categorias se podem classificar os IDS?

22. Em

cada categoria os dados analisados tem origem diferente. Qual a origem de dados

em cada categoria de IDS?

23. Cite

as vantagens e desvantagens dos IDS baseados em estação.

24. Cite

as vantagens e desvantagens dos IDS baseados em rede.

25. Quanto

ao método de detecção como podemos classificar os sistemas de detecção de

intrusos?

26. Cite

as vantagens e desvantagens dos IDS que se utilizam do método de detecção

conhecido como “detecção de anomalia”.

27. Cite

as vantagens e desvantagens dos IDS que se utilizam do método de detecção

conhecidos como “detecção

de assinatura”.

28. Um sistema de detecção de intrusão de rede que se baseia em

assinatura necessita que sejam carregados os padrões de assinatura de ataques,

como, por exemplo, o padrão

de comunicação de um determinado vírus de computador.

( )certo

( )errado

29. Os IDS estatísticos podem detectar novas e imprevistas

vulnerabilidades, além de sinalizar a ocorrência de eventuais ataques por

anomalias comportamentais de tráfego; esses IDS são, ainda, muito menos

suscetíveis à indicação de falsos positivos do que os IDS baseados em

assinaturas.

( )certo

( )errado

30. No que

diz respeito aos sistemas de detecção de intrusão (IDS), assinale a opção

correta.

a. O IDS que

se baseia em assinaturas é uma abordagem capaz de alertar o administrador

acerca de qualquer atividade mal intencionada na sua

rede com base na compreensão do comportamento normal dessa rede.

b. Frequentemente,

o IDS, com o objetivo de identificar algo anormal, realiza testes para o

TCP/IP, que consiste, basicamente, em examinar por último, em uma sequência de

etapas, os cabeçalhos de protocolos relacionados ao IP (Internet Protocol),

como o TCP (Transmission Control Protocol) e o UDP (User

Datagram Protocol))

c.

9Entre as diversas funções de um IDS, destaca-se o monitoramento de arquivos de log de acesso a

servidores web.

d. As

informações trafegadas entre redes comerciais são fáceis de serem monitoradas

em virtude de sua credibilidade junto ao IDS.