|

|

FACULDADE DE TALENTOS

HUMANOS

LISTA

DE EXERCÌCIOS - Primeiro teste bimestral |

|||||||||

|

Disciplina: |

Adm Serviços de Rede |

Período:

|

3 |

|

|

|

|

|||

|

Professor:

|

Diovani

Milhorim |

|

||||||||

|

|

|

|

|

|

||||||

1.

Uma

estação de uma pequena empresa, ao tentar uma conexão com a Intranet, recebeu

uma mensagem do tipo ICMP TIME EXCEEDED. No dia anterior, esse serviço estava

operando normalmente. Essa situação pode ocorrer quando?

a.

Parte superior do

formulário

b.

o servidor da Intranet está fora do ar.

c.

o tempo máximo para estabelecimento de uma conexão UDP

foi excedido.

d.

o default gateway da estação está fora do ar.

e.

existe um problema de roteamento interno,

provocando loops entre os roteadores.

f.

existe um congestionamento na rede, sinalizando que pacotes

serão perdidos.

2.

Sobre o protocolo

ICMP, analise as seguintes afirmativas:

I.

Trabalha com detecção

de erros na rede.

II.

Provê a base para

o funcionamento do comando ping.

III.

Funciona apenas

no contexto de redes locais.

Assinale a alternativa correta:

a.

Apenas uma das

afirmativas é falsa.

b.

Apenas as

afirmativas 1 e 2 são falsas.

c.

Apenas as afirmativas 1 e 3 são falsas.

d.

Apenas as

afirmativas 2 e 3 são falsas.

e. As afirmativas 1, 2 e 3 são falsas.

3.

O ICMP, por

padrão, não é considerado um protocolo de transporte, e, por isso, seus dados

em um fluxo congestionado podem ser descartados.

( ) Certo ( )Errado

4.

Os protocolos SNMP e ICMP, que operam na mesma camada do OSI,

podem ser usados para a avaliação de protocolos de gerenciamento de rede:

enquanto o SNMP abrange os conceitos de agente e estação de gerenciamento com

MIB, o ICMP permite obter informações relativas aos erros em máquinas

conectadas, a partir, por exemplo, da função ping.

( ) Certo ( )Errado

5.

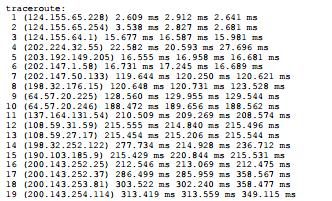

Considerando o texto abaixo, que representa o resultado de um

teste realizado por meio da ferramenta traceroute, na qual pacotes são enviados

entre dois hosts da Internet, um no Japão e outro no Brasil, é correto afirmar

que o round trip time até o roteador de número 14 é

maior que o round trip time até o roteador de número 16, o que indica que este

último está geograficamente mais próximo da fonte que o roteador 14.

( )Certo ( )Errado

Justifique sua resposta.

- Nos sistemas Linux, a ferramenta de testes

traceroute é utilizada para obter o caminho que um pacote atravessa por

uma rede de computadores até chegar ao destinatário, para isso ela utiliza

o protocoloParte superior do formulário

- SMTP

- ICMP

- IGMP

- RIP

7.

O processo de traceroute

consiste em obter o caminho que um pacote atravessa por uma rede de

computadores até chegar ao destinatário. O traceroute também ajuda a detectar

onde ocorrem os congestionamentos na rede, já que é dado, no relatório:

a.

número de pacotes enviados com erro.

b.

tamanho dos pacotes que sofreram colisão.

c.

total de tabelas de roteamento percorridas entre a origem e

o destino.

d.

latência até cada máquina interveniente.

e. banda ocupada pelos pacotes enviados para a máquina destino.

8.

O SSH (secure

shell) é utilizado para acesso a dispositivos que suportem gerenciamento remoto

em redes. Acerca do SSH e do gerenciamento remoto, julgue os itens.

Em consequência do padrão do protocolo, o SSH utiliza o protocolo de transporte

TCP na porta 22. Entretanto, em determinados dispositivos, é possível alterar a

porta padrão.

(

)Certo ( )Errado

9.

A autenticação do

SSH pode ser feita por meio de senha. Para o uso de chaves do tipo RSA, deve-se

utilizar o telnet, pois o SSH não possui esse tipo de suporte.

( )Certo ( )Errado

10.

Faça um esquema

gráfico demostranto a ordem de verificação da relação de confiança utilizada no serviços Rlogin.

11.

No serviço Rlogin

o arquivo /etc/hosts.equiv é utilizado para autenticação de usuários

confiáveis. O que contêm este arquivo?

12.

No serviço Rlogin

o arquivo ~/.rhosts é utilizado para autenticação de usuários confiáveis.

O que contêm este arquivo?

13.

O serviço de rede

Rlogin atualmente é pouco utilizado em administração de serviços de rede devido

a problemas de segurança no acesso aos sistemas. Descreva em poucas palavras a causa dos problemas de

segurança enfrentados no uso do Rlogin.